Laden Sie unser exklusives E-Book herunter:

„Wie kann Privileged Access Management Ihrem Unternehmen helfen, die NIS2- und die DSGVO-Konformität zu erreichen?“

In einer Zeit, in der regulatorische Rahmenbedingungen strengere Cybersicherheitsmaßnahmen erfordern, positioniert sich Fudo Enterprise als Ihr strategischer Verbündeter. Erfahren Sie, wie unsere Lösung mit Funktionen wie Proxy-basierter Architektur und dynamischer Bereitstellung nicht nur Compliance gewährleistet, sondern Ihr Unternehmen voranbringt. Laden Sie sie jetzt herunter, um sich einen Wettbewerbsvorteil zu verschaffen und die Vorteile einer nahtlosen NIS2-Einhaltung mit Fudo Enterprise an Ihrer Seite zu nutzen.

Vorteile des Herunterladens unseres E-Books:

- Machen Sie sich mit den Grundlagen von NIS2, seinem Umfang und seinen Anweisungen vertraut.

- Erfahren Sie, wie verschiedene Sektoren unter NIS2 kategorisiert werden und welchen spezifischen Herausforderungen sie gegenüberstehen.

- Entdecken Sie, wie Privileged Access Management die technischen Anforderungen von NIS2 erfüllt.

- Verstehen Sie die wichtigsten Aspekte der DSGVO und wie PAM zur Compliance beiträgt.

- Entdecken Sie, wie Fudo Enterprise einen PAM-Ansatz der nächsten Generation bietet, der speziell auf NIS2 und DSGVO zugeschnitten ist.

- Navigieren Sie mühelos durch die Komplexität von NIS2 und DSGVO.

Laden Sie jetzt unser E-Book herunter!

Zum Herunterladen füllen Sie das folgende Formular aus:

In diesem E-Book:

Einführung in Privileged Access Management (PAM)

Einführung in NIS2: Geltungsbereich und Richtlinien

Wie PAM die technischen Kontrollen von NIS2 erfüllt.

Überblick und Anforderungen der DSGVO.

Wie PAM die Einhaltung der DSGVO ermöglicht.

Fudo Enterprise für NIS2- und DSGVO-Konformität.

Entdecken Sie die Leistungsfähigkeit von Fudo Enterprise im Bereich Cybersicherheits-Compliance

Enthüllen Sie die Geheimnisse des umfangreichen Angebots von Fudo Enterprise im Bereich Privileged Access Management, einen entscheidenden Vorteil bei der Einhaltung der NIS2- und DSGVO-Konformität. Tauchen Sie in seine bemerkenswerten Eigenschaften ein, wie zum Beispiel eine Proxy-basierte Zugangsarchitektur, die eine agentenlose Implementierung ermöglicht und ständige Privilegien abschafft. Erfahren Sie, wie granulare Zugriffsrichtlinien das Prinzip der geringsten Privilegien durchsetzen, während eine KI-gestützte Risikoanalyse Anomalien und potenzielle Bedrohungen erkennt und die Sicherheitsmaßnahmen erhöht. Mit Multi-Faktor-Authentifizierung, Just-in-Time-Bereitstellung und Echtzeit-Alarmierung sorgt Fudo Enterprise für die erhöhte Sicherheit und die schnelle Identifizierung verdächtiger Aktivitäten. Erfahren Sie auch, wie die Passwortverwaltung und die nahtlose Integration mit SIEM, DLP und anderen Sicherheitstools zu umfassenden forensischen Prüfprotokollen und zentraler Transparenz beitragen. Laden Sie jetzt unser E-Book herunter, um das volle Potenzial von Fudo Enterprise bei der Bewältigung der Komplexität der Cybersicherheits-Compliance auszuschöpfen.

Entdecken Sie den Schlüssel zum Compliance-Erfolg:

- Einzigartige Funktionen für optimierte Compliance: Entdecken Sie, wie die Proxy-basierte Zugangsarchitektur und die detaillierten Zugriffsrichtlinien von Fudo Enterprise die NIS2- und DSGVO-Compliance-Bemühungen vereinfachen.

- KI-gestützte Sicherheit: Erfahren Sie mehr über die fortschrittliche Bedrohungserkennung und Anomalieerkennung von Fudo Enterprise durch KI-gestützte Risikoanalyse, die die allgemeinen Sicherheitsmaßnahmen verbessert.

- Dynamische Zugriffsbereitstellung: Entdecken Sie die Effektivität der Just-in-Time-Bereitstellung von Fudo Enterprise, die nur bei Bedarf vorübergehend erhöhten Zugriff bietet.

- Nahtlose Integration für zentralisierte Sichtbarkeit: Erfahren Sie, wie sich Fudo Enterprise nahtlos in SIEM, DLP und andere Sicherheitstools integrieren lässt und eine zentralisierte Sichtbarkeit bietet, die für die Compliance entscheidend ist.

Laden Sie jetzt unser E-Book herunter, um diese Schlüsselaspekte zu nutzen und den Weg für den Compliance-Erfolg zu ebnen.

Sind Sie bereit, Ihre Sicherheit zu stärken?

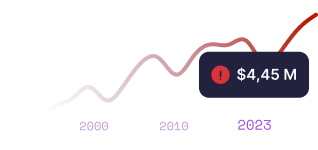

(quelle: 2023 Ponemon Institute Cost of a Data Breach Report)

(quelle: IBM Security Cost of a Data Breach Report 2023)

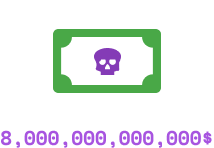

(quelle: Cybersecurity Ventures)