Fudo Enterprise:

Intelligenter sicherer Zugang!

Die umfassendste und sicherste Lösung für den Zugang zur Infrastruktur.

Fudo bietet den besten Schutz für Remote-Verbindungen zu Unix/Windows-Servern, Datenbanken, Webanwendungen und Netzwerkgeräten. Mit dem Zero-Trust-Ansatz haben Benutzer nur dann Zugriff auf bestimmte Anwendungen und Konten, wenn sie ihn wirklich brauchen. Dank der Proxy-/Bastion-Architektur ist Fudo ein vollständig agentenloses Produkt, das Sie noch am selben Tag einsetzen und verwenden können.

Fudo wird von Tausenden von Anwendern weltweit genutzt und ist das perfekte Tool für die Verwaltung des Zugangs zu Ihren DevOps, Admins, privilegierten Mitarbeitern, Freelancern, Subunternehmern, Lieferanten und allen Arten von Drittparteien.

HAUPTMERK

Agentenloser, bequemer Zugang

Mit Fudo Enterprise können Benutzer einfach und schnell auf ihre Konten zugreifen. Die Benutzer müssen ihre Gewohnheiten nicht ändern, sie können weiterhin native Clients oder Webclients verwenden, wenn sie dies wünschen. Es ist auch für nicht-technische Benutzer geeignet.

Just-In-Time und SSO

Mit der JIT-Funktion können Sie Zugriffs-Workflows erstellen, die dem Zero-Trust-Ansatz entsprechen. Über die Anforderungsverwaltung können Sie ganz einfach festlegen und planen, wann eine bestimmte Ressource für einen bestimmten Benutzer verfügbar ist, und sie entsprechend kontrollieren. Fudo bietet Ihnen eine Philosophie der „Zero Standing Privileges“.

Fudo Enterprise ermöglicht es Ihnen, die Single Sign On-Funktionalität sowohl für das Admin-Panel als auch für das User Web Access Gateway zu konfigurieren. Mit Single Sign On können Sie den Benutzer automatisch authentifizieren, wenn Sie sich am System anmeldet.

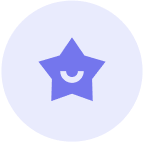

Überwachung und Aufzeichnung von Sitzungen

Jetzt können Administratoren Sitzungen kontrollieren, indem sie die Möglichkeit haben, jeder potenziell verdächtigen Sitzung in Echtzeit beizutreten, sie zu teilen, zu unterbrechen oder zu beenden.

Geben Sie Ihre Ressourcen über mehr als 10 Protokolle frei, einschließlich RDP, SSH, HTTPS, und zeichnen Sie alles auf.

Geheimes Management

Mit dem flexibelsten Passwort-Tresor, den es je gab, verlassen Ihre Anmeldedaten nie unser System. Dank der vordefinierten Vorlagen können Sie innerhalb von Minuten Ihre eigenen Passwortwechsler erstellen. Da Passwortwechsler auf einer separaten Transportebene – SSH, LDAP, Telnet oder WinRM – laufen, können Sie neben den integrierten Beispielen auch Ihr eigenes Skript erstellen, um die Anmeldeinformationen Ihrer privilegierten Konten auf überwachten Servern einfach zu verwalten.

KI-gestützte Prävention

KI unterstützt Sie bei Ihren täglichen CISO-Aufgaben, indem sie die notwendigen Richtlinien bereitstellt und den Überprüfungs- und Überwachungsprozess vereinfacht. Wenn Anmeldedaten kompromittiert werden, werden Sie gemäß den vom System interpretierten Verhaltens- und semantischen Schemata benachrichtigt.

Wirkungsgrad-Analysator

Entwickelt, um Produktivitätsanalysen darzustellen, indem die Aktivitäten der Benutzer verfolgt werden und präzise Informationen über Effizienz, Leerlaufzeiten oder alle unangemessenen Arbeitspraktiken auf der Grundlage detaillierter Metriken bereitgestellt werden.

Schneller Einsatz

Als Unternehmen ist es unsere oberste Priorität, alle Aspekte unserer Mission kompetent, sorgfältig und flüssig zu erfüllen. Fudo ist eine All-In-One-Lösung, d. h. es sind weder zusätzliche Kosten noch zusätzliche Software erforderlich, um Ihre eigene Instanz zu starten. Alles, was Sie benötigen, ist garantiert im Kern der Appliance oder der virtuellen Maschine enthalten, und raten Sie mal – der Installationsprozess kann buchstäblich innerhalb eines Tages abgeschlossen werden.

Einhaltung von Vorschriften

Fudo One hilft Unternehmen bei der Erfüllung von Compliance-Anforderungen: PCI-DSS, SOX, HIPAA, NIST, GDPR, ISA/IEC 62443.

ANWENDUNGSFÄLLE

SICHERER ZENTRALISIERTER FERNZUGRIFF AUF (SERVER-)INFRASTRUKTUR

Es ist sehr wichtig, das Zero-Trust-Modell zu gewährleisten. „Never trust, always verify“, was bedeutet, dass den Geräten oder Nutzern standardmäßig nicht vertraut werden sollte, auch wenn sie mit demselben Netzwerk verbunden sind, für das sie eine Berechtigung haben, selbst wenn sie zuvor überprüft oder authentifiziert wurden. Beim Just-in-Time-Zugang müssen die Nutzer eine Anfrage stellen und erhalten durch die Annahme Zugang zu den Ressourcen.

Über das Benutzerportal können Sie mit Hilfe der Multi-Faktor-Authentifizierung einfach und sicher auf dedizierte Konten zugreifen. Web Access Gateway verwendet einen eingebetteten Browser-Client für SSH-, RDP- und VNC-Protokolle.

Die Benutzer müssen die spezifischen Anmeldedaten nicht kennen. Fudo gibt sie automatisch ein, ohne dass sie sensible Daten preisgeben müssen.

Mit OpenID kann die Identifizierung und Verteilung der Benutzeridentität über Webdienste oder durch Single Sign On erfolgen, um den Anmeldeprozess zu automatisieren.

SCHUTZ GEGEN VORSÄTZLICHEN UND UNBEABSICHTIGTEN MISSBRAUCH DURCH PRIVILEGIERTE BENUTZER

Die aktive Überwachung und Aufzeichnung von Sitzungen mit der Möglichkeit, jeder Sitzung beizutreten und sie zu teilen, ermöglicht eine schnellere Reaktionszeit und angemessene Maßnahmen durch den CISO.

Mit KI-Schemata, die für jeden Benutzer individuell erstellt werden, können Administratoren jede potenzielle Bedrohung leicht aufspüren und eingrenzen, sie auslöschen und ein bestimmtes Subjekt für seine Handlungen zur Rechenschaft ziehen. Die Zuweisung von Richtlinien kann den Missbrauch durch Benutzer passiv einschränken, indem eine Reihe vordefinierter Maßnahmen auf Systemebene eingeleitet wird.

ZUSAMMENARBEIT VIELER ADMINISTRATOREN WÄHREND EINE SITZUNG

Die gemeinsame Nutzung von Sitzungen durch mehrere Administratoren ermöglicht eine bessere Koordinierung der Arbeit und macht gleichzeitig den Einsatz von Drittanbietersoftware überflüssig.

DIE FORENSISCHE ANALYSE

Sitzungsaufzeichnungen ermöglichen die nachträgliche Analyse von Ereignissen und die Identifizierung von Objekten oder Personen, die für die Verletzung von Sicherheitsverfahren verantwortlich sind. Es ist möglich, nach interessanten Schlüsselwörtern im Zusammenhang mit einem Vorfall zu suchen. Mit dem OCR-Mechanismus lässt sich feststellen, wo und wann ein bestimmter Satz aufgetreten ist, und mit dem Zeitstempel können die Aufzeichnungen als Beweismittel vor Gericht verwendet werden. Fudo versieht auch Sitzungen, die vor der Aktivierung der Funktion aufgezeichnet wurden, mit einem Zeitstempel.

PÄDAGOGISCHE NUTZUNG VON AUFGEZEICHNETEN SITZUNGEN

Sitzungsaufzeichnungen können eine gute Informationsquelle für die interne Schulung von Mitarbeitern sein, und wenn die Arbeit von Zulieferern durchgeführt wird, können sie zur Überprüfung der vom Auftragnehmer vorbereiteten und durchgeführten Konfiguration verwendet werden.

EFFIZIENZ-ANALYSATOR

Direkter Vergleich der Effizienz von Remote-Beratern oder Auftragnehmern, detailliert dargestellt und basierend auf Geschäftsanalysemodellen.

SICHERER ZENTRALISIERTER FERNZUGRIFF AUF (SERVER-)INFRASTRUKTUR

SCHUTZ GEGEN VORSÄTZLICHEN UND UNBEABSICHTIGTEN MISSBRAUCH DURCH PRIVILEGIERTE BENUTZER

ZUSAMMENARBEIT VIELER ADMINISTRATOREN WÄHREND EINE SITZUNG

DIE FORENSISCHE ANALYSE

PÄDAGOGISCHE NUTZUNG VON AUFGEZEICHNETEN SITZUNGEN

EFFIZIENZ-ANALYSATOR

Es ist sehr wichtig, das Zero-Trust-Modell zu gewährleisten. „Never trust, always verify“, was bedeutet, dass den Geräten oder Nutzern standardmäßig nicht vertraut werden sollte, auch wenn sie mit demselben Netzwerk verbunden sind, für das sie eine Berechtigung haben, selbst wenn sie zuvor überprüft oder authentifiziert wurden. Beim Just-in-Time-Zugang müssen die Nutzer eine Anfrage stellen und erhalten durch die Annahme Zugang zu den Ressourcen.

Über das Benutzerportal können Sie mit Hilfe der Multi-Faktor-Authentifizierung einfach und sicher auf dedizierte Konten zugreifen. Web Access Gateway verwendet einen eingebetteten Browser-Client für SSH-, RDP- und VNC-Protokolle.

Die Benutzer müssen die spezifischen Anmeldedaten nicht kennen. Fudo gibt sie automatisch ein, ohne dass sie sensible Daten preisgeben müssen.

Mit OpenID kann die Identifizierung und Verteilung der Benutzeridentität über Webdienste oder durch Single Sign On erfolgen, um den Anmeldeprozess zu automatisieren.

Die aktive Überwachung und Aufzeichnung von Sitzungen mit der Möglichkeit, jeder Sitzung beizutreten und sie zu teilen, ermöglicht eine schnellere Reaktionszeit und angemessene Maßnahmen durch den CISO.

Mit KI-Schemata, die für jeden Benutzer individuell erstellt werden, können Administratoren jede potenzielle Bedrohung leicht aufspüren und eingrenzen, sie auslöschen und ein bestimmtes Subjekt für seine Handlungen zur Rechenschaft ziehen. Die Zuweisung von Richtlinien kann den Missbrauch durch Benutzer passiv einschränken, indem eine Reihe vordefinierter Maßnahmen auf Systemebene eingeleitet wird.

Die gemeinsame Nutzung von Sitzungen durch mehrere Administratoren ermöglicht eine bessere Koordinierung der Arbeit und macht gleichzeitig den Einsatz von Drittanbietersoftware überflüssig.

Sitzungsaufzeichnungen ermöglichen die nachträgliche Analyse von Ereignissen und die Identifizierung von Objekten oder Personen, die für die Verletzung von Sicherheitsverfahren verantwortlich sind. Es ist möglich, nach interessanten Schlüsselwörtern im Zusammenhang mit einem Vorfall zu suchen. Mit dem OCR-Mechanismus lässt sich feststellen, wo und wann ein bestimmter Satz aufgetreten ist, und mit dem Zeitstempel können die Aufzeichnungen als Beweismittel vor Gericht verwendet werden. Fudo versieht auch Sitzungen, die vor der Aktivierung der Funktion aufgezeichnet wurden, mit einem Zeitstempel.

Sitzungsaufzeichnungen können eine gute Informationsquelle für die interne Schulung von Mitarbeitern sein, und wenn die Arbeit von Zulieferern durchgeführt wird, können sie zur Überprüfung der vom Auftragnehmer vorbereiteten und durchgeführten Konfiguration verwendet werden.

Direkter Vergleich der Effizienz von Remote-Beratern oder Auftragnehmern, detailliert dargestellt und basierend auf Geschäftsanalysemodellen.