Pobierz darmowy ebook: „Wdrożenie PAM jako klucz do zgodności z Ustawą o krajowym systemie cyberbezpieczeństwa”

W obliczu rosnących zagrożeń związanych z bezpieczeństwem danych, a także nowych wymogów regulacyjnych, takich jak Krajowa Ustawa o Cyberbezpieczeństwie, zarządzanie dostępem do systemów staje się kluczowym elementem strategii każdej organizacji. Przedstawiamy „Wdrożenie PAM jako klucz do zgodności z Ustawą o krajowym systemie cyberbezpieczeństwa”:

Co zyskasz pobierając eBook?

- Praktyczne wskazówki: Dowiedz się, jak skutecznie zarządzać zewnętrznym dostępem do danych, aby spełniać wymogi ustawowe i minimalizować ryzyko.

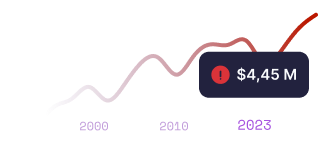

- Analizy i statystyki: Poznaj najnowsze trendy i zagrożenia związane z bezpieczeństwem danych w Twojej branży.

- Skuteczne strategie: Odkryj, jak wdrożyć najlepsze praktyki, aby chronić swoją firmę przed nieautoryzowanym dostępem.

Pobierz teraz E-BOOOK

Wypełnij poniższy formularz, aby pobrać.

Zawartość Ebooka:

Cele ustawy

Czym jest KSC?

Operatorzy usług kluczowych i dostawcy usług cyfrowych

Kluczowe wymagania ustawy

Definicja PAM i rola Fudo Enterprise w spełnianiu wymogów ustawy

Odkryj, jak wdrożenie inteligentnych systemów (PAM) może pomóc Twojej organizacji:

Dlaczego warto pobrać ten ebook?

- Oszczędność czasu i zasobów: Zdobądź cenne informacje bez konieczności przeszukiwania internetu.

- Bezpłatne konsultacje: Zaplanuj darmową konsultację i dowiedz się, jak najlepiej wdrożyć PAM w Twojej organizacji.

- Ekspertyza na wyciągnięcie ręki: Skorzystaj z wiedzy ekspertów w dziedzinie cyberbezpieczeństwa.

Zadbaj o bezpieczeństwo swojej organizacji już dziś!

Kliknij poniżej, aby pobrać darmowy ebook i rozpocznij swoją drogę do zgodności z Ustawą o krajowym systemie cyberbezpieczeństwa.

(źródło: Cybersecurity Ventures)

Pobierz teraz nasz Ebook!

Pobierz teraz nasz Ebook!