Bezpieczny Dostęp Zdalny (Secure Remote Access)

Dostosuj się do cyfrowej transformacji i zapewnij bezpieczne połączenie swoim

pracownikom zdalnym.

Technologia się zmienia, a wraz z nią zmieniają się wyzwania w obszarze cyberbezpieczeństwa. Cyfrowa transformacja postawiła nowe przeszkody na drodze osób odpowiedzialnych za bezpieczeństwo pracowników zdalnych – między innymi cyberataki, których celem są użytkownicy zdalni czy zagrożenie płynące “ze środka” firmy. Organizacje potrzebują wglądu w działania użytkowników zdalnych, możliwości autoryzacji i uwierzytelniania użytkowników w oparciu o zasadę ograniczonego dostępu oraz wprowadzenia bezpiecznych połączeń pomiędzy użytkownikiem i infrastrukturą sieciową.

Stosowane praktyki są często przestarzałe i nie są już w stanie skutecznie zabezpieczać zdalnego dostępu do krytycznych zasobów. Ponadto, jeśli ze zdalnego dostępu korzysta coraz większa liczba pracowników, atakujący mają więcej celów, które mogą wykorzystać do uzyskania dostępu do ruchu sieciowego – co z kolei daje im dostęp do zasobów infrastruktury krytycznej.

Nasze rozwiązanie problemów

Bezpieczne Połączenie

Fudo jest usytuowane pomiędzy użytkownikiem a siecią. Działa jako proxy pozwalając uniknąć ruchu sieciowego kierowanego bezpośrednio do Twojej infrastruktury. Fudo oferuje ponad 12 protokołów komunikacyjnych, takich jak SSH, RDP czy VNC. Umożliwia także każdemu użytkownikowi bezpieczne połączenie z zasobami bezpośrednio z Portalu Użytkownika.

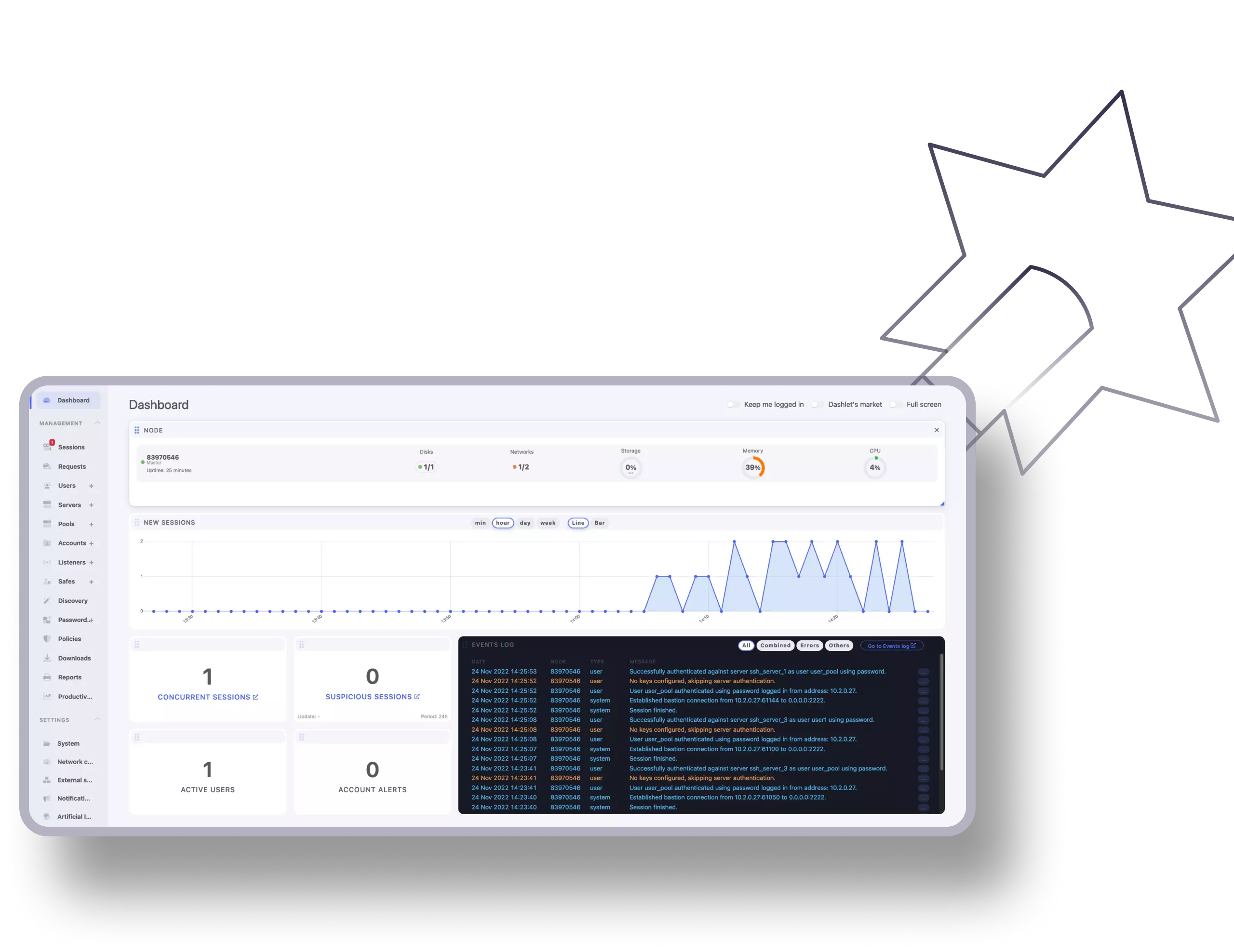

Aktywność Użytkowników

Dzięki aktywnemu monitoringowi każde połączenie zdalne jest nadzorowane i zapisywane. Wideo archiwizacja logów z pełnym przetwarzaniem surowych danych ułatwia pracę administratorom i umożliwia interwencję w dowolnym momencie.

Uwierzytelnienie i autoryzacja

Dzięki kilku metodom uwierzytelniania Fudo umożliwia stworzenie środowiska przypominającego siatkę dla uprzywilejowanych użytkowników. Przyznaje dostęp wystarczający do wykonania zadań, ale uniemożliwia jakiekolwiek poboczne ruchy w ramach kluczowych zasobów Twojej sieci.

NAJLEPSZE PRAKTYKI

BEZPIECZEŃSTWA

Łącz się bezpiecznie z całego świata

Bezpieczny Dostęp Zdalny (Secure Remote Access) stał się niezbędnym elementem przy prowadzeniu działań zdalnych, nawet przy użyciu oprogramowania instalowanego na własnej infrastrukturze (on-premise). Przedsiębiorstwa muszą stawić czoła nowym wyzwaniom, które pojawiają się w związku z ogromną liczbą pracowników zdalnych i stosować rozwiązania oparte na najlepszych praktykach, aby zapobiegać zagrożeniom cyfrowym.

Za pomocą Fudo umożliwiamy pełną kontrolę nad użytkownikami i ich połączeniami. Administratorzy mogą monitorować sesje połączeń z najważniejszymi komponentami systemu i szczegółowo kontrolować swoje środowisko.