Unify Privileged Access

Zapewnij bezpieczny dostęp do krytycznych systemów — z analizą behawioralną AI, natychmiastowym dostępem dla partnerów i automatyzacją compliance. Wszystko w prostym, bezagentowym wdrożeniu.

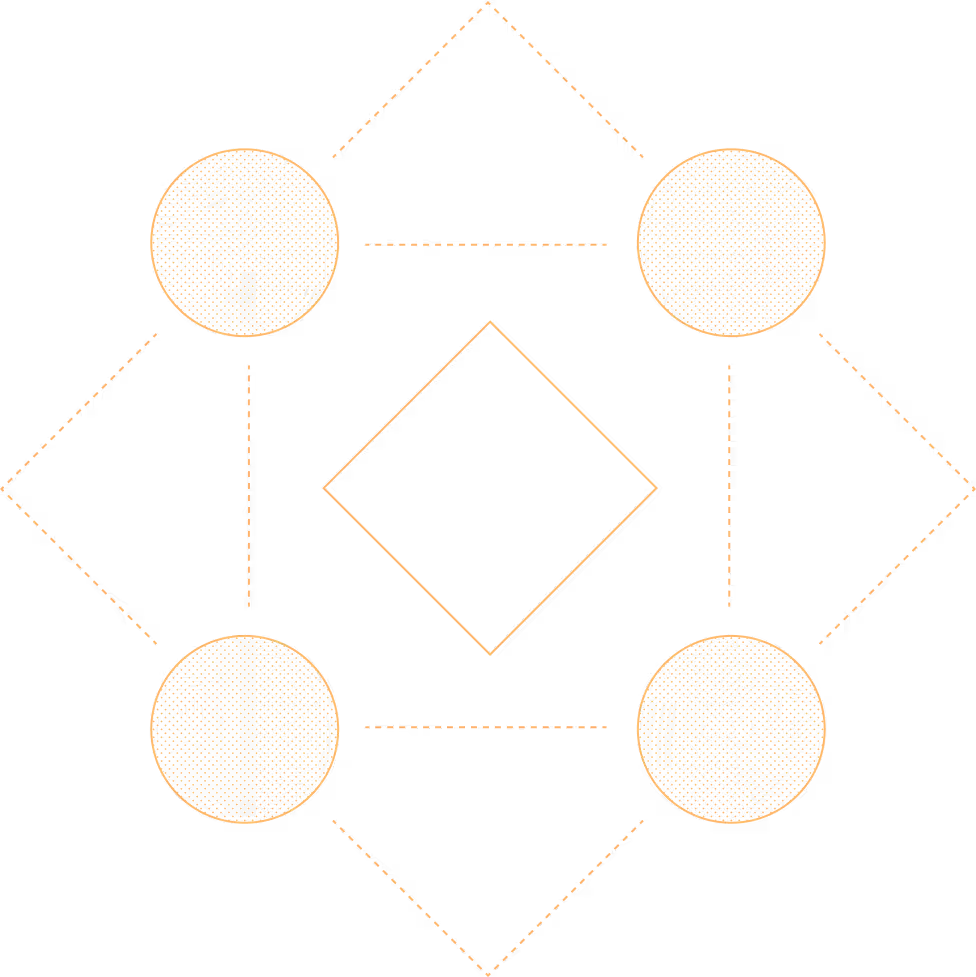

Tradycyjny PAM

jest nieskuteczny

Fudo

Inteligentny PAM

Ograniczone bezpieczeństwo

Tradycyjne systemy kontroli dostępu nie rozróżniają legalnych użytkowników od skompromitowanych poświadczeń.

Bezpieczeństwo

oparte na AI

Zaawansowane AI uczy się zachowań użytkownika, analizując każde naciśnięcie klawisza, ruch myszy i przebieg sesji, aby przewidywać i zapobiegać zagrożeniom.

Ręczne przygotowania do audytów

Przygotowania do audytów zajmują tygodnie ręcznej pracy, przeszukiwania rozproszonych logów i niepełnych zapisów, przy ograniczonej widoczności aktywności sesji.

Automatyzacja zgodności i raportowania

Automatyczne ścieżki audytu i raporty ułatwiają przygotowanie do kontroli bezpieczeństwa.

Złożone wdrożenie

Większość rozwiązań PAM wymaga dużych zmian w infrastrukturze, wielu agentów i miesięcy konfiguracji.

Proste wdrożenie

i zarządzanie

System klasy korporacyjnej wdrażany bez instalacji agentów i bez zmian w infrastrukturze.

Utrudniony dostęp dla stron trzecich

Nadanie bezpiecznego dostępu dostawcom i kontraktorom wymaga konfiguracji VPN, wielu narzędzi o różnych standardach bezpieczeństwa i tygodni przygotowań.

Natychmiastowy bezpieczny dostęp

Dostęp dla stron trzecich bez VPN, agentów czy skomplikowanej konfiguracji, z pełną widocznością i kontrolą.

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Suspendisse varius enim in eros elementum tristique. Duis cursus, mi quis viverra ornare, eros dolor interdum nulla, ut commodo diam libero vitae erat. Aenean faucibus nibh et justo cursus id rutrum lorem imperdiet. Nunc ut sem vitae risus tristique posuere.

Bezpieczeństwo

Zapobieganie zagrożeniom dzięki AI

Nasze zaawansowane AI analizuje ponad 1400 cech behawioralnych — od ruchów myszy po dynamikę pisania na klawiaturze — tworząc unikalny profil każdego użytkownika. Gdy coś wygląda podejrzanie, Fudo reaguje natychmiast.

- Automatyczna reakcja na zagrożenia: wstrzymywanie, przerywanie lub blokowanie podejrzanych sesji

- Monitorowanie sesji w czasie rzeczywistym z możliwością interwencji administratora

- Minimalizacja fałszywych alarmów dzięki samouczącym się modelom AI

- Zaawansowana analiza biometryczna

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Suspendisse varius enim in eros elementum tristique. Duis cursus, mi quis viverra ornare, eros dolor interdum nulla, ut commodo diam libero vitae erat. Aenean faucibus nibh et justo cursus id rutrum lorem imperdiet. Nunc ut sem vitae risus tristique posuere.

Compliance

Automatyczne raporty audytowe

Kompleksowe ścieżki audytu, spójne egzekwowanie polityk i automatyczne raportowanie sprawiają, że kontrole przebiegają płynnie.

- Raporty generowane są automatycznie

- Zapisy sesji są zabezpieczone przed manipulacją do analizy kryminalistycznej

- Wbudowana zgodność z dyrektywą NIS 2 i RODO

- System zgodny z wymaganiami normy ISO/IEC 27001

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Suspendisse varius enim in eros elementum tristique. Duis cursus, mi quis viverra ornare, eros dolor interdum nulla, ut commodo diam libero vitae erat. Aenean faucibus nibh et justo cursus id rutrum lorem imperdiet. Nunc ut sem vitae risus tristique posuere.

EASE OF USE

Bezpieczeństwo klasy korporacyjnej bez zbędnej złożoności

Zapomnij o wielomiesięcznych wdrożeniach. Architektura bezagentowa integruje się z Twoją infrastrukturą natychmiast, a automatyzacja AI eliminuje koszty bieżącej administracji.

- Bez instalacji agentów

- Automatyzacja zadań administracyjnych i zgodności

- Możliwość pracy w środowiskach on-prem, hybrydowych i multi-cloud

- Minimalne modyfikacje systemu zmniejszają koszty zasobów

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Suspendisse varius enim in eros elementum tristique. Duis cursus, mi quis viverra ornare, eros dolor interdum nulla, ut commodo diam libero vitae erat. Aenean faucibus nibh et justo cursus id rutrum lorem imperdiet. Nunc ut sem vitae risus tristique posuere.

PRODUCTIVITY

Dane, które zwiększają efektywność

Dzięki monitoringowi bezczynności Fudo pomaga lepiej zarządzać wykorzystaniem zasobów i zwiększać efektywność pracy zespołów.

- Analizator produktywności z funkcją automatycznej optymalizacji

- Pełne możliwości nagrywania i odtwarzania sesji

- Podgląd sesji na żywo i możliwość przejęcia sesji

- Raportowanie oparte na logowaniu/czasie aktywności

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Suspendisse varius enim in eros elementum tristique. Duis cursus, mi quis viverra ornare, eros dolor interdum nulla, ut commodo diam libero vitae erat. Aenean faucibus nibh et justo cursus id rutrum lorem imperdiet. Nunc ut sem vitae risus tristique posuere.

THRID-PARTY ACCESS

Bezpieczna współpraca zewnętrzna

Zmień sposób pracy z kontraktorami, dostawcami i partnerami. Fudo ShareAccess zapewnia natychmiastowy, bezpieczny dostęp do systemów krytycznych — bez VPN, agentów i skomplikowanej konfiguracji.

- Bezpieczny dostęp jednym kliknięciem dla użytkowników zewnętrznych

- Dostęp Just-In-Time

- Monitorowanie wszystkich sesji stron trzecich w czasie rzeczywistym

- Raportowanie oparte na logowaniu/czasie aktywności

$4,88 MLN

$4,88 MLN

Potencjalny koszt naruszenia związanego z dostępem zewnętrznym

(„Cost of data breach” - 2024 IBM)

86%

86%

Naruszeń danych związana jest z wykorzystaniem skradzionych danych uwierzytelniających

(Verizon - 2023)

98%

98%

Organizacji ma co najmniej jednego zewnętrznego dostawcę, który doznał naruszenia danych

(Security Scorecard)

204

204

Średnia liczba dni potrzebnych organizacjom na zidentyfikowanie naruszenia danych

(„Cost of data breach” - 2024 IBM)

- Natychmiastowe wdrażanie dostawców bez VPN i agentów

- Bezpieczny dostęp przez przeglądarkę z monitoringiem w czasie rzeczywistym

- Automatyczne egzekwowanie polityk

i kontrola czasu trwania dostępu - Pełne ścieżki audytu wszystkich działań użytkowników zewnętrznych

- Dostęp Just-in-Time i zgodny

z zasadą Zero Trust

- Zaawansowana analiza AI z wykorzystaniem ponad 1400 wskaźników behawioralnych

- Pełna rejestracja sesji i kontrola administracyjna

- Zgodność z dyrektywami

i automatyzacja AI klasy korporacyjnej - Architektura wysokiej dostępności oparta na klastrach failover

- Proste wdrożenie bez agentów